早些时候我们提到安全公司CheckPoint发现WinRAR附带的组件存在漏洞,攻击者可以使用此漏洞完全接管该设备。目前,研究人员发现黑客团队已经开始利用这个漏洞。“恶意代码由MSF生成,如果UAC关闭,则由WinRAR写入全局启动文件夹。”

20年前,大家喜欢压缩文件作为存档格式。最初,.ACE格式的使用率高于.RAR,但后来被.RAR格式所取代。同时,ACE格式也是专有的,即没有开源或免费等。如果要打包ACE格式,则只能使用开发人员提供的软件。但是,开发人员允许其他软件调用软件库以ACE格式提取文档,即第三方软件可以打开ACE文档但不能修改压缩。大多数压缩管理器也都拥有适用于ACE兼容文档的内置软件库,而安全公司发现的正是这个软件库。

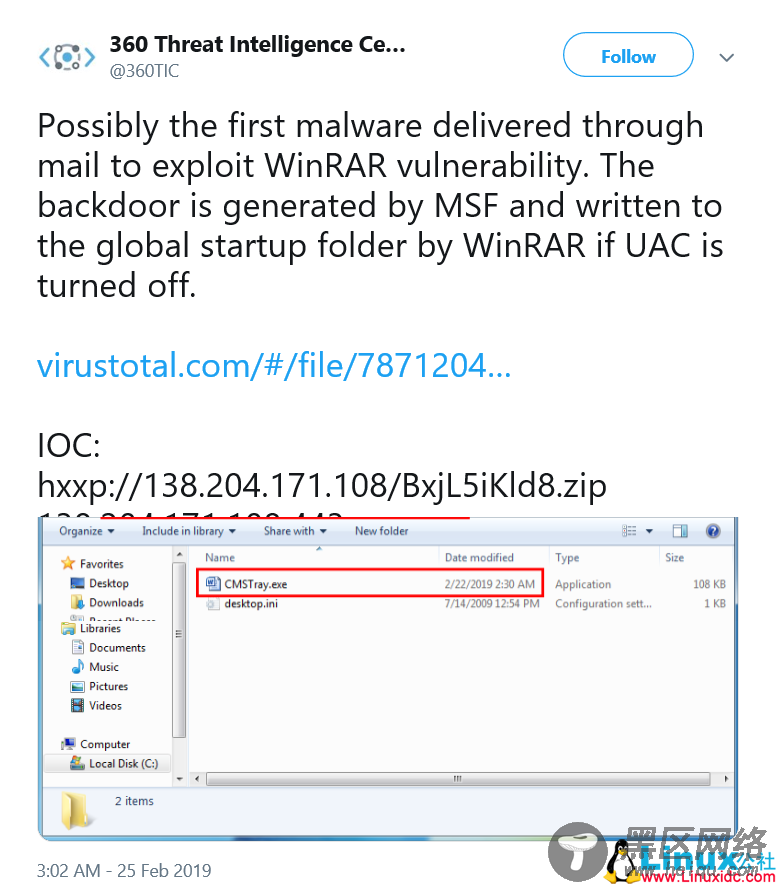

Possibly the first malware delivered through mail to exploit WinRAR vulnerability. The backdoor is generated by MSF and written to the global startup folder by WinRAR if UAC is turned off.https://t.co/bK0ngP2nIy

IOC:

hxxp://138.204.171.108/BxjL5iKld8.zip

138.204.171.108:443 pic.twitter.com/WpJVDaGq3D

据360威胁情报中心称,该中心截获了一个含有恶意代码的压缩文件,该文件利用了ACE软件库的漏洞。此恶意文件通过钓鱼邮件传播,但在利用该漏洞时需要获得管理员权限,因此将弹出UAC帐户控制。只要用户没有给他们管理员权限,相应的代码就不会运行。如果获得权限,恶意软件设置计划将启动该任务。

恶意软件从用户下次启动计算机时启动,然后连接到攻击者的服务器,下载各种渗透工具和广告软件。Google VirusTotal在线扫描显示,某些安全软件可以阻止此病毒,但大多数防病毒软件都无法拦截它。要防止此漏洞,请使用WinRAR 5.7 Beta1或更高版本。

CheckPoint发布WinRAR代码执行漏洞详细信息 https://www.linuxidc.com/Linux/2019-02/157025.htm

Linux公社的RSS地址:https://www.linuxidc.com/rssFeed.aspx