生成新的grud.cfg配置文件

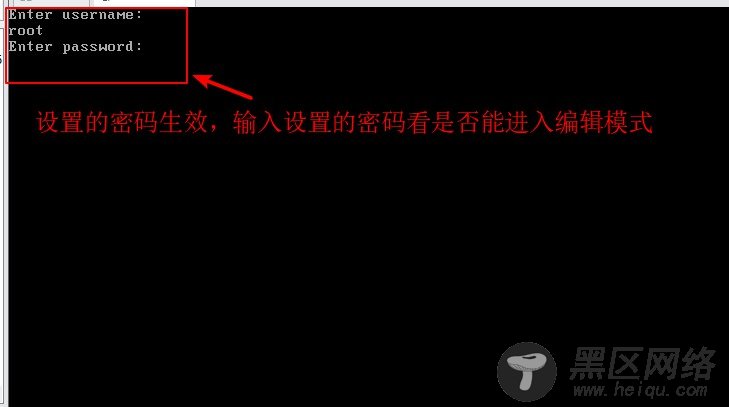

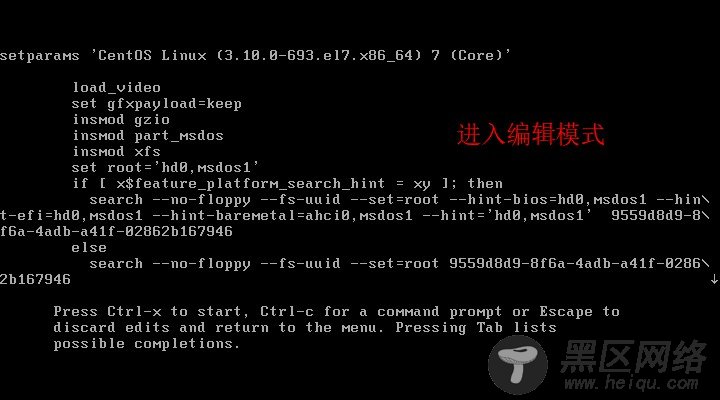

[root@localhost ~]# cp /boot/grub2/grub.cfg /boot/grub2/grub.cfg.bak //备份配置文件 [root@localhost ~]# cp /etc/grub.d/00_header /etc/grub.d/00_header.bak //备份配置文件 [root@localhost ~]# grub2-mkpasswd-pbkdf2 //制作grub的哈希密码 输入口令: //输入密码 Reenter password: //再次输入确认密码 PBKDF2 hash of your password is grub.pbkdf2.sha512.10000.DFD8DA01D53B3B06F6023E9FF1D2C293B897FB5240235A28FD2B3633E53AEFA3920E8F04F59054995C305A00BE0EAC51381199F61351D3B75522B0D8FF9024E6.FB8C7B18FB79AC3AD20C1D5F580791DAB4C63A31DAD407E4F35DD2CBBA9C3AA6305B4B9DFBEC8743ECE211EBBC1ECD9E62241D80936E3602B17C1E1DA145394B //生成的哈希密码,复制PBKDF2 hash of your password is后面的部分 [root@localhost ~]# vim /etc/grub.d/00_header //编辑grub的头部配置文件 ...//省略部分内容... echo "play ${GRUB_INIT_TUNE}" fi if [ "x${GRUB_BADRAM}" != "x" ] ; then echo "badram ${GRUB_BADRAM}" fi cat << EOF //添加条目,设置grub密码 set superusers="root" password_pbkdf2 root grub.pbkdf2.sha512.10000.DFD8DA01D53B3B06F6023E9FF1D2C293B897FB5240235A28FD2B3633E53AEFA3920E8F04F59054995C305A00BE0EAC51381199F61351D3B75522B0D8FF9024E6.FB8C7B18FB79AC3AD20C1D5F580791DAB4C63A31DAD407E4F35DD2CBBA9C3AA6305B4B9DFBEC8743ECE211EBBC1ECD9E62241D80936E3602B17C1E1DA145394B ~ :wq //完成后保存退出 [root@localhost ~]# grub2-mkconfig -o /boot/grub2/grub.cfg //从新制作grub配置文件 Generating grub configuration file ... /etc/grub.d/00_header: line 362: warning: here-document at line 359 delimited by end-of-file (wanted `EOF') Found linux image: /boot/vmlinuz-3.10.0-693.el7.x86_64 Found initrd image: /boot/initramfs-3.10.0-693.el7.x86_64.img Found linux image: /boot/vmlinuz-0-rescue-53d38298b286406e9641157795cda5db Found initrd image: /boot/initramfs-0-rescue-53d38298b286406e9641157795cda5db.img done //配置完成 [root@localhost ~]# init 6 //重启系统

在 Linux 系统中,login 程序会读取/etc/securetty 文件,以决定允许 root 用户从哪些终端(安全终端)登录系统。若要禁止 root 用户从指定的终端登录,只需从该文件中删除或者注释掉对应的行即可。若要禁止 root 用户从 tty5、tty6 登录,可以修改/etc/securetty 文件,将 tty5、tty6 行注释掉。

[root@localhost ~]# vim /etc/securetty ...//省略部分内容... tty4 #tty5 #tty6 tty7 ...//省略部分内容... ~ :wq 弱口令检测在 Internet 环境中,过于简单的口令是服务器面临的最大风险。尽管大家都知道设置一个更长、更复杂的口令会更加安全,但总是会有���些用户因贪图方便而采用简单、易记的口令字串。对于任何一个承担着安全责任的管理员,及时找出这些弱口令账号是非常必要的,这样便于采取进一步的安全措施。

1、安装弱口令检测软件john我的john安装包在我的宿主机中,通过文件共享的方式让虚拟机Linux系统查找到john软件包,并安装使用。

[root@localhost ~]# smbclient -L //192.168.144.128/ //查看宿主机共享信息 Enter SAMBA\root's password: //我共享的主机没有设置密码,直接回车 OS=[Windows 10 Enterprise 10240] Server=[Windows 10 Enterprise 6.3] Sharename Type Comment --------- ---- ------- ADMIN$ Disk 远程管理 C$ Disk 默认共享 IPC$ IPC 远程 IPC share Disk //john软件包存放位置 Users Disk Connection to 192.168.144.128 failed (Error NT_STATUS_RESOURCE_NAME_NOT_FOUND) NetBIOS over TCP disabled -- no workgroup available [root@localhost ~]# mount.cifs //192.168.144.128/share /mnt/tast //将目录挂载到本地目录中 Password for root@//192.168.144.128/share: //回车 [root@localhost ~]# df -h 文件系统 容量 已用 可用 已用% 挂载点 /dev/sda2 20G 3.6G 17G 18% / devtmpfs 898M 0 898M 0% /dev tmpfs 912M 0 912M 0% /dev/shm tmpfs 912M 9.0M 903M 1% /run tmpfs 912M 0 912M 0% /sys/fs/cgroup /dev/sda5 10G 37M 10G 1% /home /dev/sda1 6.0G 174M 5.9G 3% /boot tmpfs 183M 12K 183M 1% /run/user/42 tmpfs 183M 0 183M 0% /run/user/0 //192.168.144.128/share 60G 11G 50G 18% /mnt/tast //成功挂载 [root@localhost ~]# cd /mnt/tast //到挂载的目录下查看 [root@localhost tast]# ls john-1.8.0.tar.gz //john软甲包 [root@localhost tast]# tar zxvf john-1.8.0.tar.gz -C /mnt //将软件包解压到mnt目录下 john-1.8.0/README john-1.8.0/doc/CHANGES john-1.8.0/doc/CONFIG john-1.8.0/doc/CONTACT ...//省略部分内容... [root@localhost tast]# cd .. //回到mnt目录 [root@localhost mnt]# ls //查看 john-1.8.0 tast //显示解压的软件包 [root@localhost mnt]# cd john-1.8.0/ //进入软件包查看信息 [root@localhost john-1.8.0]# ls doc README run src [root@localhost john-1.8.0]# cd run [root@localhost run]# ls //进入run目录查看可执行文件,这个时候是没有可执行文件的,需要我们自己来配置 ascii.chr digits.chr john.conf lm_ascii.chr mailer makechr password.lst relbench [root@localhost run]# yum install gcc gcc-c++ //安装源码包,来配置john执行文件 已加载插件:fastestmirror, langpacks base | 3.6 kB 00:00:00 extras | 3.4 kB 00:00:00 updates | 3.4 kB 00:00:00 Loading mirror speeds from cached hostfile * base: CentOS.ustc.edu.cn * extras: mirrors.cn99.com * updates: mirrors.163.com 正在解决依赖关系 --> 正在检查事务 ---> 软件包 gcc.x86_64.0.4.8.5-36.el7_6.2 将被 安装 --> 正在处理依赖关系 libgomp = 4.8.5-36.el7_6.2,它被软件包 gcc-4.8.5-3 ...//省略部分内容... [root@localhost run]# cd .. //回到上一层目录 [root@localhost john-1.8.0]# ls //查看 doc README run src [root@localhost john-1.8.0]# cd src //进入源码包 [root@localhost src]# ls //查看是否有源码信息 AFS_fmt.c charset.h DES_std.c john.asm MD5_fmt.c pa-risc.h signals.c unshadow.c alpha.h common.c DES_std.h john.c MD5_std.c path.c signals.h vax.h alpha.S common.h detect.c john.com MD5_std.h path.h single.c wordlist.c batch.c compiler.c dummy.c john.h memory.c ppc32alt.h single.h wordlist.h ...//省略部分内容... [root@localhost src]# make linux-x86-64 //在源码包目录下直接编译 ln -sf x86-64.h arch.h make ../run/john ../run/unshadow ../run/unafs ../run/unique \ JOHN_OBJS="DES_fmt.o DES_std.o DES_bs.o DES_bs_b.o BSDI_fmt.o MD5_fmt.o MD5_std.o BF_fmt.o BF_std.o AFS_fmt.o LM_fmt.o trip_fmt.o dummy.o batch.o bench.o charset.o common.o compiler.o config.o cracker.o crc32.o external.o formats.o getopt.o idle.o inc.o john.o list.o loader.o logger.o math.o memory.o misc.o options.o params.o path.o recovery.o rpp.o rules.o signals.o single.o status.o tty.o wordlist.o unshadow.o unafs.o unique.o c3_fmt.o x86-64.o" \ CFLAGS="-c -Wall -Wdeclaration-after-statement -O2 -fomit-frame-pointer -DHAVE_CRYPT" \ LDFLAGS="-s -lcrypt" make[1]: 进入目录“/mnt/john-1.8.0/src” gcc -c -Wall -Wdeclaration-after-statement -O2 -fomit-frame-pointer -DHAVE_CRYPT -funroll-loops DES_fmt.c ...//省略部分内容... rm -f ../run/unshadow ln -s john ../run/unshadow rm -f ../run/unafs ln -s john ../run/unafs rm -f ../run/unique ln -s john ../run/unique make[1]: 离开目录“/mnt/john-1.8.0/src” //编译完成 [root@localhost src]# cd /mnt/john-1.8.0/run/ //进入run目录 [root@localhost run]# ls //查看可执行脚本文件是否出现 ascii.chr john lm_ascii.chr makechr relbench unique digits.chr john.conf mailer password.lst unafs unshadow //目录下成功编译出john执行脚本文件,这样就成功完成了john的安装 2、利用john软件检测弱口令 [root@localhost ~]# cd /mnt/john-1.8.0/run //进入run目录 [root@localhost run]# ls //查看执行确定可执行脚本 ascii.chr john lm_ascii.chr makechr relbench unique digits.chr john.conf mailer password.lst unafs unshadow [root@localhost run]# ./john /etc/shadow //执行john软件检查用户密码存放目录shadow目录 Loaded 2 password hashes with 2 different salts (crypt, generic crypt(3) [?/64]) Press 'q' or Ctrl-C to abort, almost any other key for status 123123 (root) //成功检测出用户弱口令密码 123123 (sun) 2g 0:00:00:15 100% 2/3 0.1332g/s 420.1p/s 452.0c/s 452.0C/s leslie..boston Use the "--show" option to display all of the cracked passwords reliably Session completed 网络端口扫描